Was Sie über Netwalker wissen sollten

Was Sie über Netwalker wissen sollten

Ransomware: Was Sie über Netwalker wissen müssen

Emotet, Trickbot, Maze, Ryuk und jetzt Netwalker: Die Cyberkriminalität hat im letzten Jahr exponentiell zugenommen. Ransomware ist für Unternehmen jeder Branche, ganz gleich ob groß oder klein, zu einem Problem geworden, das scheinbar nicht in den Griff zu bekommen ist. Allein im Jahr 2019 erpressten die Angreifer von ihren Opfern geschätzte 11,5 Milliarden Dollar, gegenüber acht Milliarden Dollar im Vorjahr. Experten schätzen, dass sich die Kosten für Ransomware-Angriffe bis 2021 auf 20 Milliarden Dollar fast verdoppeln werden. Seit dem ersten bedeutenden Angriff im März hat Netwalker (alias Mailto) bereits über 30 Millionen Dollar an Lösegeldern erlöst, Tendenz stark steigend.

Was ist Netwalker?

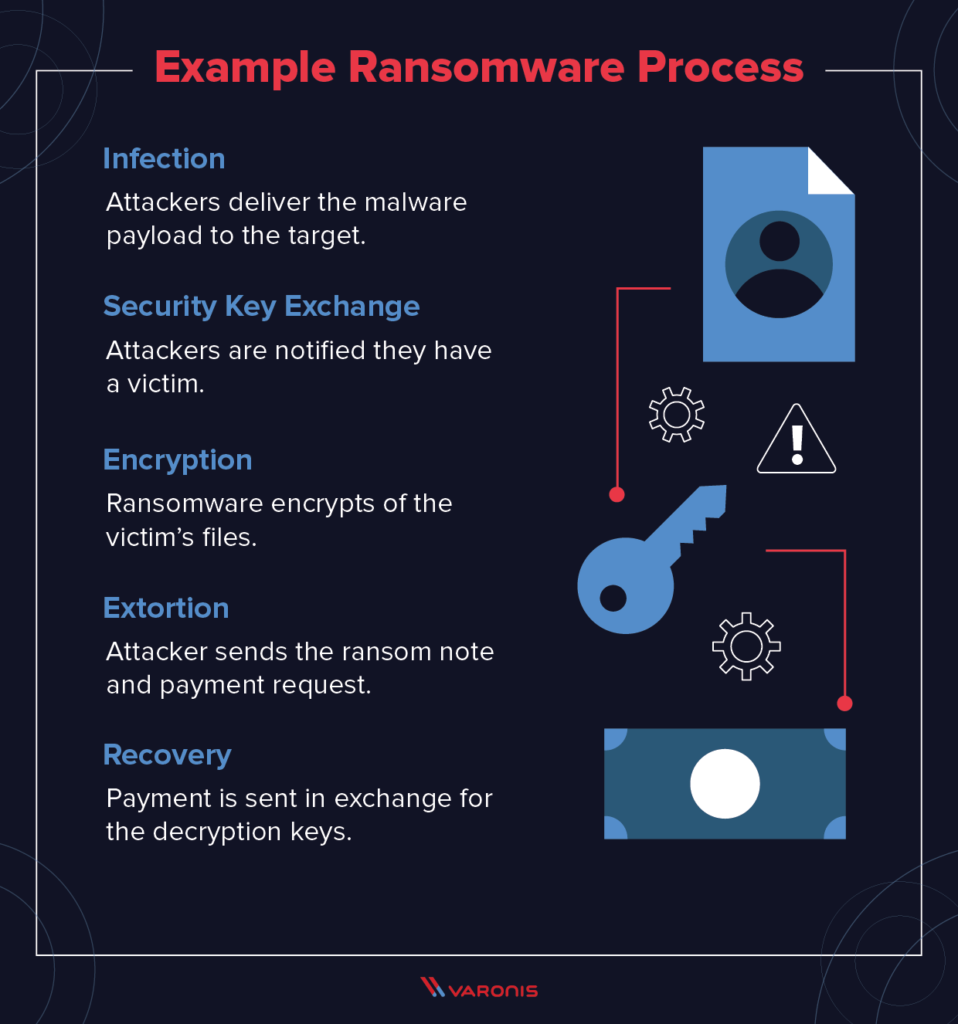

Die Netwalker-Ransomware wurde 2019 von der Cyberverbrechergruppe „Circus Spider“ entwickelt, die wiederum Teil der „Mummy Spider“-Gruppe ist. Oberflächlich betrachtet verhält sich Netwalker wie die meisten anderen Lösegeld-Varianten: Die Malware fasst meist über Phishing-Mails Fuß in den Systemen der Opfer, um deren sensible Daten dann zu exfiltrieren und zu verschlüsseln. Allerdings erhöht Netwalker den Druck auf die Opfer, indem die Cyberkriminellen gestohlene Daten online veröffentlichen und damit drohen, bei Nichtzahlung den Rest im Dark Web zu veröffentlichen.

Cyberverbrecher aller Länder vereinigt euch: Ransomware-as-a-Service

Seit 2020 strebt „Circus Spider“ nach Höherem und will Netwalker zu einem der bekannten Namen machen. Hierfür erweitert die Gruppe ihr Partner-Netzwerk, ganz ähnlich wie es zuvor die Maze-Ransomware-Bande getan hat. Durch die Umstellung auf ein Ransomware-as-a-Service (RaaS)-Modell kann in einem wesentlich größeren Umfang operiert, mehr Unternehmen angegriffen und höhere Lösegelder „erwirtschaftet“ werden. An die Partner werden ganz spezifische Anforderungen gestellt, die sich wie eine Stellenausschreibung liest: Sie müssen über Erfahrungen im Netzwerkbereich verfügen, russisch sprechen können (Englisch insbesondere als Muttersprache ist dagegen ein K.-o.-Kriterium), Zugang zu „Qualitätszielen“ haben und ihre Erfahrung nachweisen können.

Die ausgewählten Partner können dann folgende Features nutzen:

- Vollautomatisches TOR-Chat-Panel

- Observer-Rechte

- Kompatibilität zu allen Windows-Geräten ab Windows 2000

- Schnelle Multi-Threat-Verschlüsselung mit flexiblen Einstellungsmöglichkeiten

- Abwicklung des Entschlüsselungs-Prozesses

- Verschlüsselung benachbarter Netzwerke

- Spezielle PowerShell-Builds, die die Umgehung von Antiviren-Software erleichtern

- Sofortige Auszahlungen

Wer und was ist das Ziel von Netwalker?

Seit ihrem ersten großen „Erfolg“ im März haben die Ransomware-Angriffe von Netwalker, die in erster Linie auf Gesundheits- und Bildungseinrichtungen abzielen, deutlich zugenommen. Eine der bekanntesten Attacken richtete sich gegen eine Universität, die sich auf medizinische Forschung spezialisiert hat. Hier wurden sensible Daten gestohlen und ein Teil davon online veröffentlicht; darunter Studentenanträge, die Informationen wie Sozialversicherungsnummern und andere sensible Daten enthielten. Offensichtlich mit Wirkung: Die Opfer zahlten für die Entschlüsselung ihrer Daten rund 1,1 Millionen US-Dollar. Zudem setzen die Angreifer auch auf COVID-19-bezogene Themen, indem sie entsprechende Phishing-Mails verschicken und Gesundheitseinrichtungen ins Visier nahmen, die bereits von der Pandemie überwältigt sind. So wurde bei einem ersten Opfer im Gesundheitswesen durch den Angriff dessen Website zerstört, gerade, als das Informationsbedürfnis der Bevölkerung am größten war. Für die Angreifer stellen medizinische Einrichtungen auch deshalb ein attraktives Ziel dar, weil sie traditionell im IT-Bereich unterbesetzt und finanziell schwach ausgestattet sind. Auf eine weltweite Pandemie nehmen sie dabei keine Rücksicht. Im Gegenteil nutzen sie diese für Phishing und, um noch mehr Druck bei den Opfern aufzubauen. Und obgleich der Schwerpunkt im Healthcare-Bereich liegt, finden sich auch in anderen Branchen Ziele und Opfer, etwa in der Fertigung.

Wie arbeitet Netwalker? / Wie läuft ein Netwalker-Angriff ab?

Schritt 1: Phishing und Infiltration

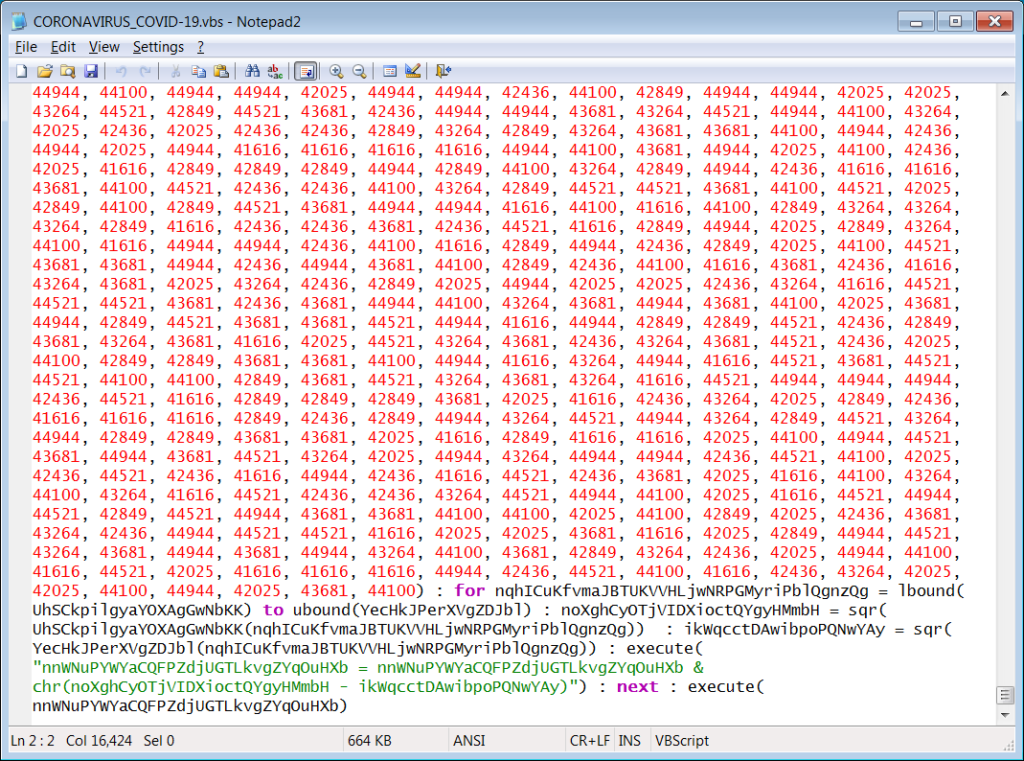

Netwalker setzt stark auf Phishing und Spear-Phishing als Methode der Infiltration. Wie bei Phishing-Kampagnen üblich, versendet Netwalker häufig E-Mails, die den Anschein erwecken, als stammten sie aus legitimen Quellen, um die Opfer dazu zubewegen, den Anhang zu öffnen. Meistens hängt Netwalker ein VBS-Skript namens „CORONAVIRUS_COVID-19.vbs“ an, das die Ransomware ausführt, wenn die Opfer die E-Mail doppelklicken oder das angehängte Word-Dokument öffnen.

Schritt 2: Datenexfiltration und -verschlüsselung

Sobald das Skript geöffnet und ausgeführt wird, dringt Netwalker in das System des Opfers ein und der Countdown für die Verschlüsselung beginnt. Dabei nimmt die Ransomware die Form eines legitim aussehenden Prozesses an, typischerweise in Form einer (legitimen) ausführbaren Datei. Hierfür wird der Code der legitimen ausführbaren Datei entfernt und der bösartige Code in die Datei injiziert, um auf process.exe zuzugreifen (Process Hollowing). Durch diese Methode hat die Malware ausreichend Zeit, sich unbemerkt durch das Netzwerk zu arbeiten, Daten zu exfiltrieren und zu verschlüsseln, Backups zu löschen und Hintertüren zu erstellen, bevor jemand überhaupt bemerkt, dass etwas nicht stimmt.

Schritt 3: Erpressung, Datenwiederherstellung oder -verlust

Sobald die Exfiltration und Verschlüsselung abgeschlossen ist, wird das Opfer benachrichtigt. Die Lösegeldforderung ist relativ unspektakulär und erläutert, was gerade passiert ist und was als nächstes geschehen muss, wenn der Benutzer seine Daten sicher zurückerhalten möchte. Circus Spider verlangt dann über ein TOR-Browser-Portal einen bestimmten, meist an die wirtschaftlichen Verhältnisse des Opfers angepassten Geldbetrag, der in Bitcoins zu zahlen ist. Bezahlen die Opfer, erhalten sie Zugang zu einem speziellen Entschlüsselungswerkzeug, um die Daten sicher wiederherzustellen. Weigert sich das Opfer zu zahlen oder wartet zu lange, wird die Geldforderung erhöht bzw. einige oder alle der gestohlenen Daten im Dark Web veröffentlicht.

Wie kann man sich vor Netwalker schützen?

Netwalker entwickelt sich ständig weiter, wird raffinierter und schwieriger abzuwehren. Auch durch den Ausbau des „Partner-Netzwerks“ wird die Bedrohung weitersteigen, sodass es dringend erforderlich ist, entsprechende Schutzmaßnahmen zu ergreifen. Dies sieht auch die Cybercrime-Abteilung des FBI so, die eine entsprechende Warnung ausgegeben hat und folgende Maßnahmen empfiehlt:

- Erstellen Sie Offline-Backups Ihrer kritischen Daten.

- Stellen Sie sicher, dass sich Kopien wichtiger Daten in der Cloud oder auf einer externen Festplatte oder einem Speichergerät befinden.

- Sorgen Sie dafür, dass Ihre Backups sicher verwahrt werden und sie nicht von dem System aus gelöscht oder verändert werden können, in dem die (regulären) Daten gespeichert sind.

- Installieren Sie auf allen Hosts Antiviren- oder Anti-Malware-Software und aktualisieren Sie diese regelmäßig.

- Verwenden Sie nur sichere Netzwerke und vermeiden Sie öffentliche Wi-Fi-Verbindungen. Ziehen Sie die Installation und Verwendung eines VPN in Betracht.

- Setzen Sie eine Zwei-Faktor-Authentifizierung mit starken Passwörtern ein.

- Halten Sie Computer, Geräte und Anwendungen auf dem neuesten Stand. Wie andere Arten von Malware nutzt Netwalker Schwachstellen in Ihren Systemen und Ihrer Infrastruktur aus, um die Kontrolle über die Computer und das gesamte Netzwerk zu übernehmen.

In erster Linie dienen diese Tipps dazu, Schaden zu minimieren. Die proaktive Umsetzung dieser Verfahren trägt wesentlich dazu bei, die Ausbreitung der Ransomware zu verhindern und die Auswirkungen zu verringern, sobald sie in das System eingedrungen ist. Gleichwohl stellt die Sensibilisierung der Mitarbeiter ein wesentliches Element zur Verhinderung von Infektionen dar.

Lassen Sie sich nicht phangen

Da Netwalker hauptsächlich Phishing-Angriffe mit bösartigen Links und ausführbaren Dateien verwendet, um Systeme zu infizieren, ist es für die Sicherheit und den Schutz Ihrer sensiblen Daten unerlässlich, Ihre Mitarbeiter entsprechend zu sensibilisieren. Sie müssen die Gefahren erkennen und wissen, worauf es zu achten gilt, um verdächtige Mails zu identifizieren. Regelmäßige Schulungen sind eine ausgezeichnete Präventionsmethode und hilft Ihrem Unternehmen, die Anzeichen bösartiger E-Mails zu erkennen.

Seien Sie stets wachsam und folgen Sie bei jeder Mail, die Sie zum Anklicken eines Links, dem Öffnen eines Anhangs oder der Eingabe Ihrer Credentials auffordert, diesen Hinweisen:

- Überprüfen Sie den Namen und die Domain, von der die E-Mail stammt

- Achten Sie auf Rechtschreibfehler im Betreff und im Textkörper

- Geben Sie keinesfalls Ihre Kontoinformationen weiter. Legitime Absender fragen niemals per Mail danach

- Öffnen Sie keine Anhänge und klicken Sie auf keine verdächtigen Links

- Melden Sie verdächtige E-Mails dem Security-Team

Um den Erfolg Ihrer Social Engineering-Schulungen zu überprüfen, ist die Durchführung von Angriffssimulationen ratsam. Das Versenden von gefälschten Phishing-E-Mails an alle Mitarbeiter des Unternehmens (inkl. IT-Abteilung und Geschäftsführung!) ist eine gute Möglichkeit, den Erfolg Ihres Sicherheitstrainings zu messen und festzustellen, wer in dieser Angelegenheit vielleicht ein wenig zusätzliche Hilfe benötigt. Verfolgen Sie Metriken zu den Benutzerinteraktionen, um zu sehen, wer mit einem der Links oder Anhänge interagiert, seine Anmeldedaten herausgibt oder es den zuständigen Stellen Ihres Unternehmens meldet. Denn Cybersecurity im Allgemeinen und der Schutz vor Netwalker im Besonderen kann nur gelingen, wenn jeder einzelne Mitarbeiter Teil der Verteidigung ist.