Wir bringen Licht in die Produktionshallen

OT Assessment mit OTORIO

Mit unserem Assessment visualisieren wir automatisch das gesamte Inventar der OT-, IoT- und IT-Assets in der OT-Umgebung unter Verwendung industrieller und sicherer Protokolle und Methoden. Klingt schwierig? Trivial ist es auch nicht.

Wir arbeiten in einer sicheren Umgebung

Daten erheben & OT-Zwilling bilden

Unser Assessment umfasst die Erkennung und Identifizierung von Assets, Maschinen, Netzwerksegmenten, Sicherheitskonfigurationen, Erreichbarkeit und der tatsächlichen Konnektivität zwischen Geräten. Das Asset-Inventar wird dabei nach Rollen, Beziehungen zu betrieblichen Prozessen und Auswirkungen kontextualisiert. Im Anschluss erzeugen wir einen digitalen Cyber-Zwilling der Umgebung zur Analyse der Sicherheitslage. Dadurch stellen wir sicher, dass keine Beeinträchtigung oder Unterbrechung des Betriebs stattfinden kann.

Die Bedeutung von OT und IOT-Security im Kontext der Digitalisierung kann nicht überbetont werden, da sie die grundlegende Integrität, Verfügbarkeit und Verlässlichkeit operativer Technologien gewährleistet, die sowohl in kritischen Infrastrukturen, bei industriellen Prozessen sowie in Smart Cities und in der Gebäudedigitalisierung eingesetzt werden.

Das bekommst du von uns

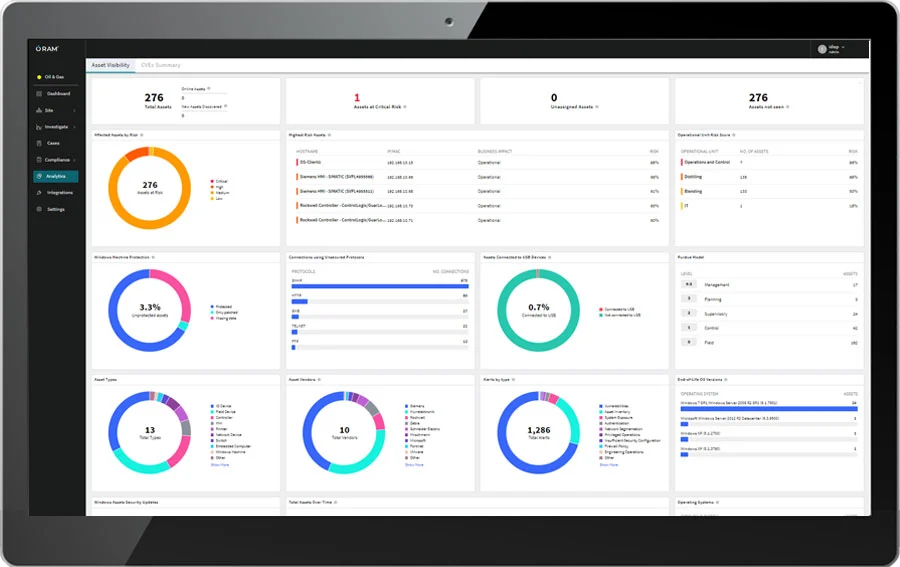

Maximale Visibilität für den Start

Kritische Angriffsvektoren werden so identifiziert, dass diese nicht nur auf Schwachstellen, sondern auch auf die Vorbereitung gegen Ransomware und potenzielle Bedrohungen, die durch die Lieferkette ausgelöst werden können, hinweisen. Für jedes Risiko wird eine Anleitung mit praktischen, schrittweisen Empfehlungen zur Risikominimierung erstellt, die auf die betriebliche Umgebung zugeschnitten sind. Das Ergebnis bietet einen risikobasierten Impact Bericht, so dass Sicherheitsexperten sich auf die Arbeiten konzentrieren können, die am höchsten priorisiert sind.

Das Assessment bietet zudem Out-of-the-Box Compliance-Bewertungen für industrielle Sicherheitsstandards wie IEC 62443, NIST und NERC CIP, sowohl von dem einzelnen Asset bis hin zu der gesamtem Betriebsumgebung. Somit liefert unser Assessment eine Gesamtbewertung der Konformität, klare und detaillierte Informationen über Abweichungen sowie Empfehlungen und Anleitungen zur Behebung dieser Abweichungen.

Asset visibility von OTORIO

Strategische Partnerschaft im OT-Bereich

Wir sind froh, im OT-Bereich mit OTORIO einen strategischen Partner gefunden zu haben. Bei OTORIO steckt OT nicht nur im Namen, sondern vor allem in der DNA. Mit dem Asset Visibility Tool schaffen wir eine konkurrenzlose Transparenz in jeder OT-Umgebung. Egal welche Komponenten, egal welche Protokolle, egal welcher Hersteller oder welche betriebsspezifischen Daten - der Anspruch des Tools ist es, alles zu finden und bereitzustellen. Klingt zu gut, um wahr zu sein? Finden wir es doch am besten gemeinsam heraus.

Whitepaper

OT-Security neu gedacht: Kontextbezogenes Exposure Management für direkte Resultate

In diesem Whitepaper erfährst du:

- Wie du Risiken in komplexen OT-Umgebungen präzise identifizierst

- Warum kontextbezogene Sicherheitsstrategien entscheidend sind

- Welche modernen Technologien deinen Schutz optimieren